How do the Russians know that the UK blew up the North Stream pipelines in partnership with the US?

Because @trussliz used her iPhone to send a message to @SecBlinken saying “It’s done” a minute after the pipeline blew up and before anybody else knew?

iCloud admin access rocks!

— Kim Dotcom (@KimDotcom) October 30, 2022

Diskrepanzen im zeitlichen Ablauf

Klitzekleiner Schönheitsfehler: Die Sabotage* der Nord Stream 1 und 2-Pipelines ereigneten sich am Montag, 26. September 2022. Liz Truss wurde am 6. September 2022 zur Premierministerin Englands ernannt. Dass das private Telefon von Liz Truss gehackt worden war, wurde aber angabegemäss bereits im Sommer 2022 entdeckt:

The hack was discovered during the summer Tory leadership campaign

Damals fungierte Liz Truss noch als Aussenministerin im Kabinett von Boris Johnson. Die „summer Tory leadership campaign“ startete im Juli 2022, dauerte sechs Wochen, und endete am 2. September 2022, dem letztmöglichen Termin zur Stimmabgabe. Der oder die Gewinnerin sollte nach Auszählung der Stimmen am 5. September 2022 ernannt werden (Quelle).

Zwei Hacks?

Die Russen hätten die Nachrichten also längst nicht mehr mitlesen können … ausser … es gab tatsächlich zwei Hacks: Den im Sommer entdeckten Hack, und anschliessend noch ein darüber hinaus bestehender, bis mindestens 26. September unentdeckt gebliebener Zugang zu „iCloud admin access“. Was Kim Dotcom damit meint, ist mir schleierhaft — eine Google-Suche fördert jedenfalls keine offizielle Seite zu „iCloud admin access“ zutage.

Verwirrung um Smartphone-Hersteller

Weitere Zweifel: Auf mehreren Photos, die Liz Truss an ihrem Smartphone hantierend zeigen, erkennt man, dass sie gar kein iPhone verwendet. Zum einen hier: MAIL ON SUNDAY EXCLUSIVE: Liz Truss’s personal phone that was hacked by Kremlin agents was so compromised it was locked away in a ’secure location‘ as experts fear top secret negotiations and private messages may have been leaked (Direktlink auf das Bild). Zum anderen hier:

Russian-backed hackers suspected of hacking Liz Truss’s phone, accessing at least a year’s worth of messages. Sources say the phone was so heavily compromised it had to be placed in a “locked safe inside a secure government location” pic.twitter.com/DkzlI5WS8D

— Ian Fraser (@Ian_Fraser) October 29, 2022

Dasselbe Telefon findet sich auch auf einem Photo (Direktlink), welches angabegemäss im Mai 2018 aufgenommen wurde. Verwendet Liz Truss also tatsächlich ein mindestens vier Jahre altes Smartphone, oder sind die Bilder oben uralt?

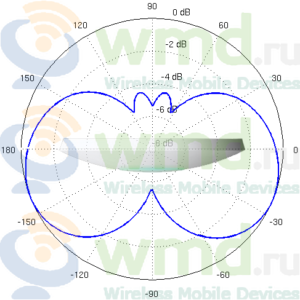

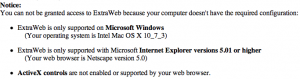

Dank der Yandex Reverse Image Search könnte es sich beim Gerät um ein Samsung Galaxy Note8 handeln. Hier zudem ein Vergleich mit der Fussseite von Liz Truss Telefon, und dem Samsung Galaxy Note 8 Hands-On (Video) (Direktlink). Sehr ähnlich, aber nicht identisch — ich vermag bei Liz‘ Telefon zwei Kopfhöreranschlüsse (?!) erkennen.

Wobei … die Photos natürlich nach der Entdeckung des Hacks gemacht worden sein könnten, und Liz Truss zu dem Zeitpunkt entschieden hatte, von iPhones wegzumigrieren. Oder: Dass die Photos Liz Truss‘ (ungehacktes) Geschäftshandy zeigen.

Abgesehen davon: Wie Politiker auf die Idee kommen können, mit ihren privaten (!) Smartphones Nachrichten mit ausländischen Ministern auszutauschen, ist mir völlig schleierhaft.

*) Nebenbemerkung: Bei einer Google-Suche nach „nord stream 2 explosion“ heisst es mit grosser Schrift lapidar „gas leaks“ — als wären die Röhren per Zufall am selben Tag zur fast gleichen Zeit … mir nichts dir nichts „kaputt“ gegangen.

Nachtrag

Kim legt nach: Govt secrets are only secret to ordinary people, not to nations engaged in the global cyberwar.

Zusammengefasst: Alle Geheimdienste hören alle Staatsoberhäupter ab. Alle Telephone werden abgehört, und alle Datenbanken sind von den Geheimdiensten infiltriert. Es gibt keine Geheimnisse.

Kim, ich weiss nicht so recht …