Dienstag, 20. Januar 2026

(Hilfe, jetzt verwende ich auch schon Blog-Titel, die den Leser verführen, den Artikel hier zu lesen … sorry)

Twitter ist seit Jahren die Social Media-Plattform meiner Wahl. Facebook habe ich nach dem Cambridge Analytica-Skandal nie mehr besucht, Instagram verwende ich selten, TikTok war während eines längeren Spitalaufenthaltes ein guter Zeitvertrieb, aber seither längst wieder deinstalliert.

Einer der grössten Fehlentscheide Elon Musks ist meines Erachtens die Textlimite von Tweets aufzuheben. Seither fluten viele Teilnehmer meine Timeline mit ellenlangen — nein, biblisch-langen — Texten, was viel des ursprünglichen Charmes der Platform („In der Kürze liegt die Würze!“) zerstört hat.

Der diesbezügliche perfekte Sturm ist die AI-Revolution der letzten Jahre: Ich helfe wetten, dass die meisten Engagement Farmer auf der Plattform so richtige Vollhorste sind, die ihre Texte durch welchen gerade gehypten AI-Agent durchpressen.

Mittlerweile habe ich ein recht gutes Gefühl dafür, solche Texte zu erkennen. Einerseits mittels Bauchgefühl, aber noch treffsicherer seit ich folgenden ycombinator Thread über den Blog-Post „21 Lessons From 14 Years at Google“ eines anderen Googlers gelesen habe:

feels LLM assisted, at the very least. […]

Der Kommentator listet Sätze auf, die AI (präziser: die Verwendung von LLMs) verraten:

- The skill isn’t being right. It’s entering discussions to align on the problem

- clarity isn’t a style preference – it’s operational risk reduction

- The punchline isn’t “never innovate.” It’s “innovate only where you’re uniquely paid to innovate

- This isn’t strictly about self-promotion. It’s about making the value chain legible to everyone

- The problem isn’t that engineers can’t write code or use AI to do so. It’s that we’re so good at writing it that we forget to ask whether we should.

- This isn’t passive acceptance but it is strategic focus

- This isn’t just about being generous with knowledge. It’s a selfish learning hack

Generisch ausgedrückt: „It’s not X. It is Y.“, oder auf Deutsch: „Es ist nicht nervig, AI für alles und jedes zu benutzen. Es ist ein essentielles Werkzeug für Heissluftbläser.“

Ein viel subtileres Zeichen, das auf die Verwendung von AI-Schreibhilfen hindeutet: Die Verwendung des em-dashes, sprich: „satzEins — satzZwei“. Ist die Person mir nicht als Typographie-Freak bekannt (ich habe genau einen solchen Kollegen), und sehe ich einen em-dash in einem Email, Brief oder SMS dieser Person, ist der Fall klar: Da war AI involviert.

PS: Irrelevant für Texte, aber neben dem Sora-Wasserzeichen sind Sora AI-generierte Videos (derzeit) 11 Sekunden lang. Sieht man auf Twitter ein Video mit genau dieser Länge: Aufgepasst. Trau, schau, wem — prüfe, ob das Video wirklich echt ist, oder für Engagement Farming oder Psyops eingesetzt wird.

Nachtrag 1

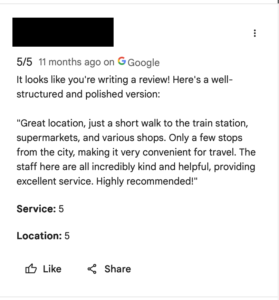

Der folgende Tweet — AI-generiert. Wetten?

The best gift you can give your child isn’t more toys.

Not a bigger house.

Not even the best school.

It’s a sibling.

Quelle: Wegiveyouhealt1@

Nachtrag 2

Seit ich gestern darüber gebloggt habe, fallen mir solche Texte immer mehr auf.

Diese AI-Art zu schreiben scheint auch auf hochdeutschen Blogs zum Tragen zu kommen. Hier offenbar in der Form „Nicht X [, nicht Y] — sondern Z“:

Nicht als Gegenrede, nicht als moralische Korrektur – sondern als realpolitischen Anker.

[…] dass wir uns nicht in einer Übergangsphase befinden, sondern in einer neuen Ordnung, die bereits greift.

Quelle: Bevor Trump redet, sollte man Carney lesen

Eine Variation davon: „X ist kein Y. Es ist Z.“

Das ist keine abgestimmte Formel. Das ist meine Lesart der Welt.

Das ist kein Zynismus. Es ist eine nüchterne Zustandsbeschreibung.