Der Familienausflug nach New York City (NYC) neigt sich rasch dem Ende zu — ich sitze mit Stephanie gerade in der Lounge am Flughafen Newark im nahgelegenen New Jersey und warte darauf, dass wir LX19 zurück in die Schweiz besteigen können.

Wir sind am Montag-Abend von San Francisco kommend in Newark gelandet. Ungefähr ein, zwei Tage später trafen über WhatsApp und Co. die ersten besorgten Nachrichten von Verwandten und Bekannten aus der Schweiz ein. Sie verlinkten Artikel in der einschlägigen Schweizer Qualitätspresse, die von rasant steigenden positiven Testzahlen aus Big Apple sprachen.

Vom „Bergamo am Hudson“ oder der „Omikron-Hölle“ sprach glaub ich kein Journalist, aber die Nachrichten tönten wie gewohnt alarmistisch. „Journalismus“ à la 2021 halt.

Unsortierte Beobachtungen:

- Alles halb so wild: Vom angeblichen Ausnahmezustand merkt man nichts. Keine Leichenberge an den Strassenrändern, niemand kippt gelegentlich vor den eigenen Augen um. Es ist wie immer laut (Lüftungen, aber auch wegen des Verkehrs und der wie gewohnt häufig eingesetzten Hupen), es stinkt, und es gibt grosse Menschenmassen. Würden die Leute keine Masken tragen, und würden die Impfbüchlein nicht geprüft, würde sich meiner Meinung nach alles ganz normal anfühlen.

- Am Surrealsten war ein Pub-Besuch am ersten Abend zwecks Bier: Keine Impfausweiskontrolle, der Laden bumsvoll, stickige Luft — und als Neil Diamonds „Sweet Caroline“ anläuft singen alle lauthals mit. Leute mit panischer Angst vor Corona hätten das Lokal vermutlich nur noch mit PTSD/PTBS verlassen.

- Flächendeckend 1G: In der Theorie müssen alle Lokale (Hotels, Restaurants, Museen, Botanischer Garten …) den Impfausweis kontrollieren. In Praxis wurde das je nach Lokal unterschiedlich gehandhabt; einige ignorierten diese Vorgabe komplett, andere waren extrem pedantisch. Die High End-Lokale waren meiner Erfahrung nach strikter als Pubs und dergleichen.

- Kein digitaler Impfpass sie alle zu knechten: Amerika kennt keine digitalen Impfausweise. Jeder geimpfte Amerikaner hat eine graue Impfkarte, auf welcher die Daten der Impfung eingetragen sind. Fälschungssicher? Denkste. Viele Leute haben den Impfausweis „digitalisiert“, indem sie das Papier abgeföttelet haben und ihn nun mit dem Smartphone überall hin mitnehmen. Wird problemlos akzeptiert. Hier hat man halt ein anderes Verständnis von gelebter „Compliance“ (beidseitig; auf Seite der Restaurantkunden, aber auch auf Seiten der Restaurantbetreiber). Gefällt mir. Schlussendlich muss das der Staat kontrollieren und forcieren, wenn er das unbedingt so will, und nicht die Restaurateure als Handlanger.

- Ausländische QR-Code-basierte Impfpässe: Ich habe jedes Mal das Zertifikat meiner Covid-App gezeigt (das gelbe WHO-Impfbüchlein lag im Pass im Hotel im Safe). In den meisten Fällen wurde die Übung abgebrochen, als die Restaurateure oder Türsteher etwas von „Moderna“ in der App lasen. Das Datum der letzten Impfung spielte keine Rolle. Der Name auf dem Zertifikat wurde selten mit der Photo ID (meiner Schweizerischen Identitätskarte, oder dem Schweizerischen Führerschein) abgeglichen. Ob das Gesicht mit der ID übereinstimmte interessierte ebenfalls niemanden. Hauptsache man hatte auf dem Handy einen bekannten Impfstoff aufgeführt, und etwas dabei, das wie ein Ausweis in Kreditkartenform aussah.

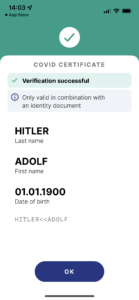

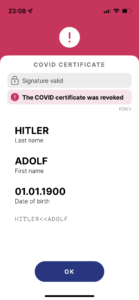

- Am 30. Dezember dann die Überraschung: Fred, das Unikat von Türsteher beim Comedy Cellar kannte Europäische QR-Codes, zückte sein Android-Smartphone, öffnete eine App und validierte den QR-Code. Das erste und letzte Mal, das mir dies hier widerfuhr.

- Unzählige Maskenträger im Freien: Ich konnte es nicht glauben, wie viele Leute an der frischen Luft mit Masken herumliefen.

- Maskentypen: Bedruckte Community-Masken, wie ich sie trage, sieht man nirgends. Gelegentlich löste meine Masken längeres Starren aus — ich denke, die Leute wunderten sich, was genau aufgedruckt ist.

- All you can test: Über die Innenstadt gibt es überall Testzelte verteilt. Die Schlangen davor sind sehr lange — denn jede Person kann sich gegen vorzeigen eines Identitätsdokuments testen lassen. Es wird keine Krankenversicherung, Kreditkarte oder Bargeld benötigt. Sprich: Kostenlos. Sprich: So oft wie man will. Sprich: Ein Paradies für die Hypochonder und Angstneurotiker.

- Leider vergass ich bei unserem Testtermin zu fragen, wie viel Prämie die Arztpraxen pro Test erhalten. Ich glaube aber, dass sich das Geschäft sehr gut rentiert, sonst hätte uns die Arztpraxis abgewiesen.

- Überlastete Labors: Bei einem Zelt lasen wir, dass die Testresultate nach drei bis fünf Tagen nach dem Test eintreffen — im vollen Bewusstsein, dass die Isolationsdauer bei einem positiven Test kürzlich von zehn auf fünf Tage reduziert wurde. Die Labors seien überall am Anschlag. Eigentlich wollten wir uns am Morgen des 31. Dezembers testen lassen, entschieden uns dann aber, den Test bereits am Nachmittag des Vortages durchzuführen. Zum Glück: Das Testresultat meiner Frau traf heute Nacht um 2 Uhr morgens ein, meines um 6 Uhr morgens. Wären wir wie geplant erst am Freitag testen gegangen, hätte es für den Check-In am Flughafen höchstwahrscheinlich nicht gereicht. Leider wird der CT-Wert auf dem Testresultat nicht angezeigt.

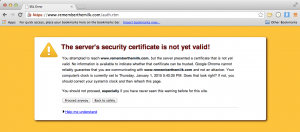

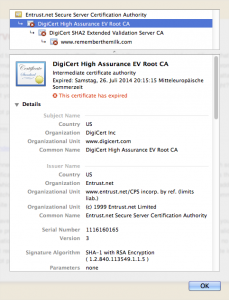

- Testzenter unseres Vertrauens: Wir haben uns bei Urgentway in Manhattan testen lassen (die Adresse hatte meine Frau irgendwo im Netz ausgegraben). Es handelt sich um eine Arztpraxis im sechsten Stock des Gebäudes an der 535 8th Ave in NY 10018. Für Tests reiht man sich in die Schlange vor dem Gebäude ein. Die Schlange wächst dabei mehr und mehr, und gelegentlich (ca. alle 20-30 Minuten) kommt ein Angestellter runter und holte sechs bis acht Personen hoch in die Praxis. Dort weist man sich aus und es wird ein Patientedossier angelegt. Anschliessend geht es nach und nach einzeln in ein Abstellkämmerchen zum Test. Freundlicherweise bohrt einem die Ärztin (oder: MPA?) das Stäbchen nur in ein Nasenloch, und stösst es auch nicht bis ins Hirn. Ich vermute, dass die Chance auf einen positiven Test so noch etwas geringer sind. Der ganze Spass hat uns ungefähr eineinhalb Stunden gekostet. Wichtig: Unbedingt unterschiedliche Email-Adressen angeben, da die Resultate in einem geschützten, personalisierten Bereich zur Verfügung gestellt werden. Das System hat Probleme, wenn zwei Personen dieselbe Email-Adresse hinterlegt haben. Vielleicht sollte das mal jemanden CureMD sagen?

- Qualität der Restaurations-Services: Die USA setzen auf Grund der Gehaltsstruktur im Restaurationsbetrieb bereits in nicht-pandemischen Zeiten die höchsten Massstäbe. Dieses Mal empfand ich die Qualität noch ein Mü besser und aufmerksamer — ich führe das auf die Umsatzeinbussen während der Lockdowns zurück. Unser Hotel war gefühlt nur zur Hälfte ausgebucht. Die Silvester-Sängerin, welche seit dutzenden Jahren im Hotel auftritt, erwähnte auch, dass der Esssaal in normalen Jahren bis zum Bersten gefüllt sei, man in diesem Jahr aber erstmals Freiräume zwischen den Tischen habe.

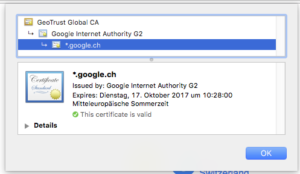

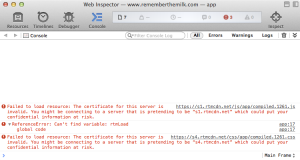

Fazit: Die Erfahrungen in New York (und: Kalifornien) haben mich beruhigt — wenn die Amis das mit dem QR-Code bis jetzt nicht gebacken gekriegt haben, werden sie es auch in Zukunft nicht. Und somit erachte ich den weltweiten Rollout des „Zertifikats sie alle zu knechten“ als höchst unwahrscheinlich. Hingegen ist in Europa der Zug zum „Rückbau“ des Zertifikats aber vermutlich längst abgefahren. Leider.

Und schliesslich wurde uns heute Nachmittag noch die Werbung für die „BIaZ“ — Beste Impfung aller Zeiten — von den Leuten an der Goldgrube ins Gesicht projiziert:

Meine Pfizer-Aktien freuts ungemein. Unbedingt weiterboostern!