Festtagslektüre: Christian Studers Smarte Hintergrundlampe. Amüsant zu lesen, es lebe das Handwerkertum! Shelly: Super. Wago: Liebe ich.

Vor Jahren stand ich vor derselben Herausforderung: Wer Stunden vor einem Bildschirm verbringt, insbesondere in den Abend- und Nachtstunden, kommt irgendwann einmal zum Schluss, dass eine anständige Hintergrundbeleuchtung des Computer-Arbeitsplatzes nötig ist, um die Augen zu schonen.

Heute, Anfangs 2026, schaut mein über die Jahre organisch gewachsenes Setup folgendermassen aus:

- IKEA Eckschreibtisch (Modell gerade nicht zur Hand)

- Mac mini M1

- Dell 4K-Monitor (Modell gerade nicht zur Hand)

- Ergotron LX Monitor Arm mit patentierter CF-Technologie. Galaxus

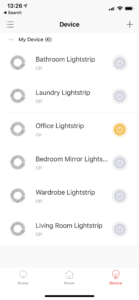

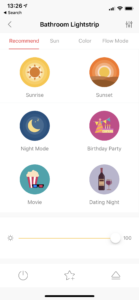

- Philips Hue Play Gradient Lightstrip 24″/27″ mit Bridge (929003498501; LCX005). Galaxus

- Philips Hue Bewegungssensor. Galaxus. An der Metallhülle der Stehlampe, ganz oben, angebracht, schräg nach unten schauend auf den Bürostuhl und den Eingang zum Büro

- myStrom Smart Plug. Galaxus

- Vertikale Ständerlampe (Modell gerade nicht zur Hand; gekauft im April 2008 bei MIGROS für 295 CHF) mit Leuchtstoffröhre (Philips Master TL-D Super 80, G13, 1000lm), platziert auf dem Schreibtisch (passt gerade bis unter die Decke rein)

Auf eine Software-Komponente auf meinem Mac mini habe ich verzichtet.

Betrete ich das Büro, triggert das den Philips Bewegungssensor, welcher die LED-Streifen hinter dem Monitor startet. Hierbei handelt es sich um eine in der Philips Hue App programmierte Aktion, welche innert Sekunden eingerichtet war.

Ein Python-Script auf einem Server frägt von einem Cron-Job angestossen minütlich die Philips Bridge ab mit einem eigens für das Script angelegeten „User“ (URL: http://%bridgeIP%/api/%user%/sensors) und schaut, ob der Bewegungsmelder in meinem Büro in den letzten 60 Sekunden eine Bewegung registriert hat. Falls ja, schaltet das Script den myStrom-Schalter mittels eines REST-Calls ein und versorgt so die vertikale Leuchtstoffröhre mit Strom (ihr physischer Fussschalter ist immer auf „Ein“ geschaltet). Sobald der Bewegungssensor mindestens zehn Minuten lang keine Bewegung mehr registriert hat, erhält der myStrom-Schalter den Ausschaltbefehl (zu dem Zeitpunkt hat die Philips-Automation die LED-Streifen hinter dem Monitor bereits längst ausgeschaltet).

Früher habe ich auch noch ein Elgato Keylight Air mit demselben Script gestartet. Das Keylight ist auf meinem geschäftlich genutzten Schreibtisch installiert ist (ja, ich habe zwei Schreibtische), aber das war zu viel des Guten, da das Keylight während der Arbeit zu stark blendet. Deshalb schalte ich es via Siri nur dann ein, wenn ich an einem Videocall teilnehme und mein Gesicht zeigen muss.