Comodo bietet kostenlose S/MIME-Zertifikate an, die die Authentizität einer E-Mail-Adresse belegen.

Heute habe ich bemerkt, dass mein letztes Jahr im Mai erstelltes Zertifikat abgelaufen ist, weshalb ich mich daran gemacht habe, ein neues Zertifikat zu lösen.

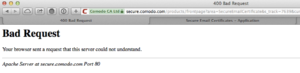

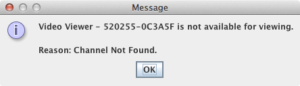

Leider gab es auf der Homepage des Produkts ein Stolperstein: Klicke ich (heute am 23. Juni 2016) auf den Button Sign Up, erhalte ich einen HTTP 400er zu Gesicht:

Diesen Fehler umgeht man, indem man die anzuspringende URL etwas kürzt und auf einer Seite landet, die dem Design nach noch aus dem letzten Jahrhundert zu stammen scheint:

Application for Secure Email Certificate

Nachdem man die Angaben wahrheitsgetreu ausgefüllt hat (das Revocation-Passwort sicher ablegen; es könnte ein ungerades Mal nützlich erscheinen), erhält man nach wenigen Minuten ein E-Mail, welches einen Link enthält, mit welchem man die Datei CollectCCC.p7s herunterladen kann.

Nach einem Doppelklick wird die Datei in die OS X Keychain eingelesen. Ich wähle dazu die Login-Keychain. Soweit so gut.

iOS

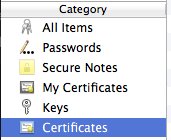

Um das Zertifikat in Mail.app unter iOS zu installieren und zu verwenden, muss man es im Format .p12 aus der Keychain exportieren. Hierzu öffnet man unter OS X die Keychain.app und selektiert unter Category „Certificates“:

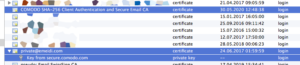

Nun müssen folgende drei Elemente ausgewählt werden, damit das Zertifikat sauber mit allen Elementen aus der Keychain exportiert und in die iOS Profiles importiert werden kann:

Damit der Export des Private Keys klappt, wird man ganz am Schluss noch nach dem OS X Login-Passwort gefragt:

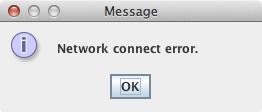

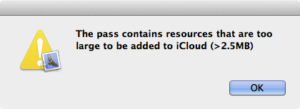

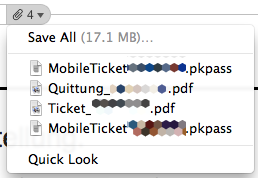

Anschliessend mailt man sich die soeben erstellte Datei auf die eigene E-Mail-Adresse, öffnet das E-Mail in Mail.app und klickt auf die .p12-Datei. Jetzt wählt man Install, gibt den iPhone-PIN ein und danach das Passwort, mit welchem man den Zertifikatbaum geschützt hat. Schlussendlich taucht das Zertifikat unter Profiles auf. Wenn man das Zertifikat nachträglich noch einmal anschauen möchte, findet man es unter Settings > General > Profiles.

Damit nun ausgehende E-Mails signiert (oder gar verschlüsselt) werden können, muss das Zertifikat noch mit dem betreffenden Mail-Account verknüpft werden: Settings > Mail, Contacts, Calendars > %Name des Mail-Accounts% > Account > Advanced:

S/MIME aktiviert man, Sign aktiviert man auch, wobei unterhalb des Schalters unter „CERTIFICATES“ das soeben aufgeführte Zertifikat aufgeführt sein und links mit einem Gutzeichen versehen sein sollte.