Am 7. September 2022 kaufte ich im Coop Bau+Hobby Bern-Bethlehem (heute Jumbo) ein Ausstellungsmodell des Weber Spirit EPX-325S GBS Gasgrills — ca. 50 Prozent unter dem empfohlenen Verkaufpreis. Schnäppchen!

Was man beim Kauf solcher Grills nicht vergessen darf: Der Transport dieser schweren Dinger ist kompliziert. Ich entschied mich, den ja im Laden stehende, bereits fertig zusammengebauten Grill mit Planzer liefern zu lassen, um nicht Verwandte und Bekannte mit einem Lieferwagen aufzubieten.

Das erste Problem war bereits beim Kauf sichtbar: Der rote Drehknopf des Zusatzbrenners fehlte. Ersatz sei bestellt, wie man mir im Laden beschied, und sollte bald eintreffen. Schlussendlich dauerte es bis in die zweite Januarwoche 2023, bis der Knopf da war. Nicht weiter schlimm, schliesslich war die Grillsaison damals bei der Lieferung des Grill bereits längst gelaufen.

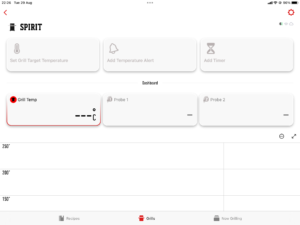

Das viel grössere Problem: Seit September 2022 kämpfte ich mit dem sogenannten Weber Connect WC2 Modul, welches in den „smarten“ Grill eingebaut ist. Das Display zeigt die Temperatur im Grill-Innenraum an, und erlaubt es zusätzlich, zwei Messsonden anzuschliessen. Am Modul kann man dann einstellen, was die Kerntemperatur des gewählten Stück Fleisches sein soll, und der Grill piept, wenn diese Temperatur erreicht wird.

Der Clou: Das Modul hat Bluetooth und WiFi eingebaut. Damit kann man den Grill mit der Weber Connect App auf Smartphones und Tablets pairen, und wird dann fortlaufend in einem wunderschönen Interface mittels Temperaturanzeige und graphischem Verlauf über den Grillvorgang informiert.

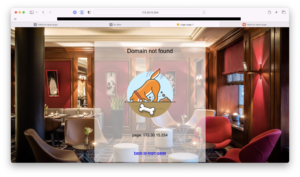

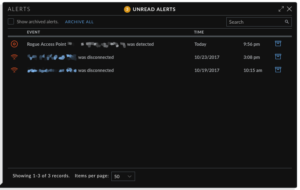

Nur: Ich schaffte es nie, das Modul mit meinem heimischen Netzwerk zu verbinden. Ich versuchte unzählige Male Resets, Softwareupdates (sofern verfügbar), doch entweder hing die Software bei Softwareupdates (ewig langes „Searching for new software …“), oder dann aber konnte ich kein WLAN-Netzwerk auswählen. Ich trat mit dem Weber-Support in Kontakt, und das einzige, was die Leute mir dort empfehlen konnten war ein Reset des Moduls, indem man den Checkmark-Button ca. 7 Sekunden lang gedrückt hält, bis das Modul piepst, dann das Modul rasch vom Strom (USB) trennen, und dann wieder einzuschalten. Doch das half alles nichts. Ich gab auf, und kümmerte mich nicht mehr um die Sache. Auch in diesem Sommer war es mir schnurz, dass die Lösung nicht funktioniert, schliesslich hatte ich ja nicht den Vollpreis bezahlt.

Da ich kürzlich einen Grillkurs bei Weber absolviert habe, wo einem fachmännisch erklärt wird, dass man eigentlich nicht viel falsch machen kann, wenn man sich auf die Kerntemperatur von Fleischstücken konzentriert, wollte ich dem Problem nun ein für allemal auf den Grund gehen.

Um die Spannung vorweg zu nehmen: Ich habe es geschafft, das Scheissding funktioniert jetzt!

Nach einem weiteren Abend voller Reset- und Verbindungsversuchen gab ich auf, und brachte mein Problem ins Internet.

Nach langwierigen Recherchen hatte ich irgendwann die Idee, zur Eingrenzung des Fehlers (inkompatibles WiFi?) einen Weber Smart Grilling Hub zu kaufen. Meinem Verständnis nach handelt es sich faktisch um dasselbe wie das Weber Connect WC2 Modul, ausser dass es portabel ist und über eine mit USB-Kabel ladbare Batterie enthält. Im Grunde genommen ein mehrbesserer Meater, der mit irgendwelchen Grills funktioniert. Wenn das Teil sich erfolgreich mit meinem Netzwerk verbinden und sich mit der App bedienen lässt, wäre klar, dass etwas mit meinem Weber Connect WC2 Modul nicht stimmen konnte.

Da mir der Preis von 135 CHF (Galaxus) viel zu resp. 99 CHF (Microspot) etwas zu hoch erschien, prüfte ich noch kurz Tutti. Und siehe, was ich stattdessen dort fand:

weber connect (100 CHF, von Tiziani aus 9323 Steinach)

Wahnsinn! Weber bietet also tatsächlich Ersatzmodule an. Dank der im Inserat abgebildeten Verpackung fand ich Metadaten zum Produkt:

- 30095002

- KIT WEB CON MOD BLK V2 EU

- GN / SPEX 21

- 076822PCI2821003664

Ich wollte schon fast zuschlagen, als ich mich entschied, noch rasch das Internet nach der Ersatzteilnummer „30095002“ zu durchsuchen. Und siehe da: Hawk.ch führt(e) einen solchen Artikel: Weber Connect Kit Web Con Mod BLK V2 – Baar. Und für schlappe 69 CHF. Bestellt und gekauft.

Nachtrag: Der Link funktioniert mittlerweile nicht mehr. Ich gehe also davon aus, dass es sich um ein Einzelstück handelte, welches „vertschuttet“ werden musste. Glücklicher Mario! Wer so ein Modul für günstig sucht, könnte in Deutschland noch fündig werden: Weber Grill Genesis Wlan Connector original Weber Bauteil neu !! für 79 EUR aus NRW.

Heute kam das Ersatzteil an. Das Originalteil baut man rasch aus, indem man die zwei Flügelmuttern löst. Obwohl ich von der Anordnung der Kabel ein Photo machte, ist dies eigentlich nicht nötig: Die Stecker kann man nicht falsch einstöpseln.

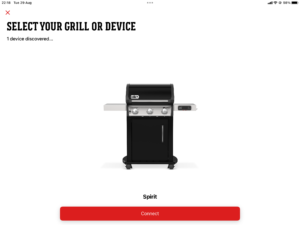

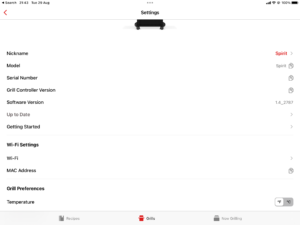

Das Ersatzteil also eingebaut, und an den Strom angeschlossen. Und siehe da, die Bluetooth-Verbindung klappte auf Anhieb mit meinem iPhone, und der Grill wurde mit dem richtigen Modell und sogar der Seriennummer erkannt. Doch dann ging das Update-Prozedere los — ich glaube drei Mal, und etwa eine Stunde dauerte es, bis ich auf dem neuesten Stand war.

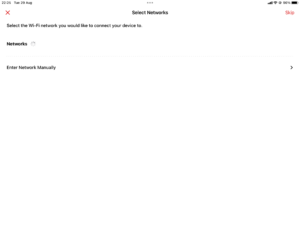

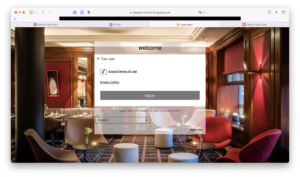

Doch dann konnte ich auf die WiFi-Einstellung klicken — praktisch auf einen Schlag erschienen die bekannten und weniger bekannten SSIDs von hier und der Nachbarschaft, ich gab das Passwort ein — und der Grill zeigte in der App mittels Icons an, dass er via Bluetooth und WLAN verbunden ist, und auch zur Cloud hatte er eine Verbindung.

Als Test wählte ich eine Olma Kalbsbratwurst aus, die im Kühlschrank herumlag. Ich führte den Messsensor ein, startete den Grill, setzte die gewünschte Grilltemperatur auf 150 Grad (indirekt), die gewünschte Kerntemperatur auf 70 Grad, und wartete. Faszinierend schaute ich zu, wie die Temperaturanzeige des Sensors kontinuierlich stieg. Bei etwa 40 Grad wendete ich die Wurst einmal. Als die Kerntemperatur erreicht war, erhitzte ich den Grill auf 200 Grad, und grillte die Bratwurst direkt noch für ein paar Minuten, um ihr eine schöne braune Kruste zu geben.

Mission (almost) accomplished. Die Frage ist nun, wie genau ich das Problem Jumbo (oder: Weber?) erkläre, damit sie mir den Kaufpreis für das Ersatzmodul zurückerstatten (oder: mir das defekte Modul austauschen).

Screenshots und Photos Originalmodul

Screenshots und Photos Ersatzmodul

Nachtrag

Offenbar hatte ich Glück im Unglück: Gemäss dem Artikel Weber’s smart grilling app now lets you monitor multiple grills at the same time hat Weber diese Funktionalität erst im Mai 2023 veröffentlicht — für uns hier unabdingbar, denn ich möchte den Grill sowohl mit meinem iPhone, manchmal dem iPhone meiner Frau, und dem iPad überwachen. Das ist jetzt problemlos möglich. Die App ist wirklich sehr gut gemacht, kein Gefrickel.